¿Qué estudiar para proteger tus datos? 5 carreras del POLI que solucionan escándalos como el de Scotiabank

Contenido de blog

Un empleado que exportó bases de datos y las vendió a terceros provocó una multa millonaria y una crisis de confianza. Si te preocupa la seguridad de la información y quieres estudiar una carrera que evite esto, aquí te explico qué estudiar, por qué importa y cómo entrar desde ya.

Un reportaje de la Unidad Investigativa de El Tiempo documenta que un apoderado de un supuesto call-center habría comprado datos de clientes que fueron extraídos por un ejecutivo del banco, en un caso que expuso miles de registros personales y que terminó aportando a investigaciones regulatorias y penales. La investigación localizó prácticas de venta y comercialización de bases de datos que afectan directamente la privacidad y la seguridad financiera de las personas.

A raíz del caso, la Superintendencia de Industria y Comercio (SIC) impuso sanciones a Scotiabank Colpatria por vulneraciones a la norma de protección de datos; reportes recientes informan multas superiores a los $700 millones y más de 67.000–700.000 registros comprometidos según distintas fuentes periodísticas y comunicados oficiales. Estas sanciones confirman que el mal manejo interno de accesos y controles tiene consecuencias legales, económicas y reputacionales.

¿Por qué este caso es un ejemplo de “lo que hay que evitar” y por qué tú debes prestarle atención?

- Privacidad y confianza: cuando una organización falla en proteger datos, cientos o miles de personas quedan vulnerables a fraude, suplantación e extorsión. Esto no es teoría: pasa en Colombia y se sanciona.

- Oportunidad profesional: los incidentes hacen visibles carreras con alta demanda: ciberseguridad, derecho digital, auditoría, comunicaciones de crisis y gestión de riesgo. Empresas y bancos necesitan talento que prevenga y resuelva estos problemas.

- Impacto legal y regulatorio: la Ley 1581 y la Superintendencia (SIC) controlan y sancionan el tratamiento indebido de datos —entender esto abre puertas a roles de cumplimiento y asesoría legal.

¿Qué carreras del POLI se relacionan con este problema y qué hace cada una?

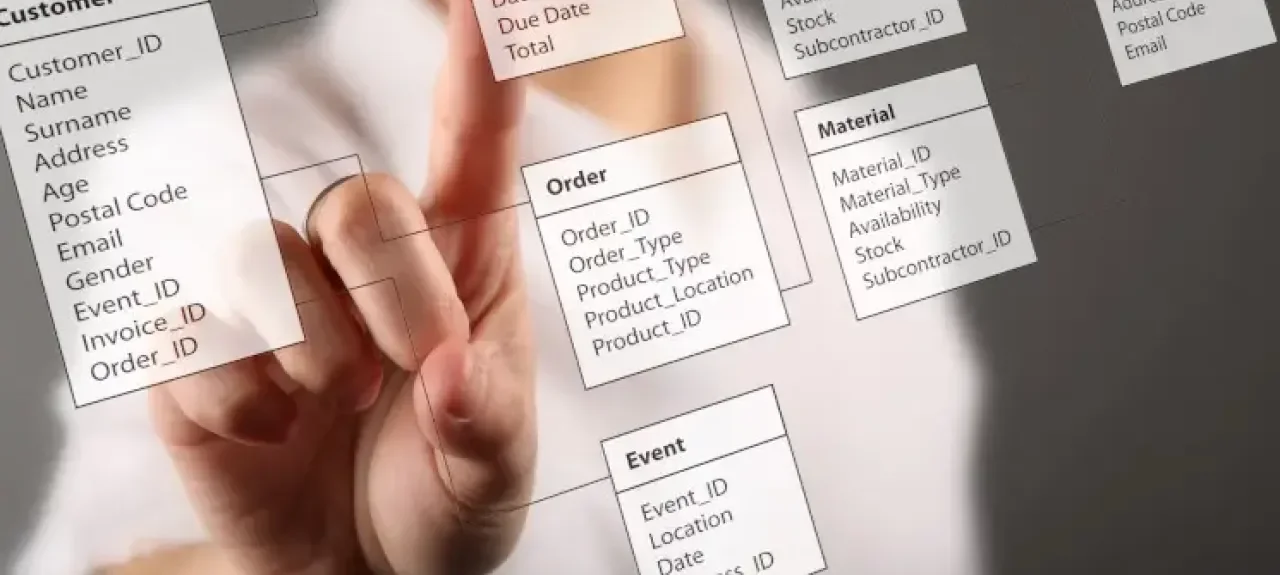

A continuación detallo 5 carreras del Politécnico Grancolombiano (POLI) que están directamente relacionadas con la prevención, investigación y respuesta frente a incidentes como el caso Scotiabank Colpatria. Para cada carrera incluyo: qué aporta, habilidades que desarrollarás, asignaturas clave, salidas laborales inmediatas y pasos concretos que puedes dar desde hoy (si tienes 16–21 años).

1) Ingeniería en Seguridad de la Información (o programas relacionados en el POLI)

Qué aporta: forma especialistas en proteger activos digitales, diseñar controles de seguridad (firewalls, IAM, DLP), respuesta a incidentes y análisis forense digital. El POLI ofrece formación en seguridad que prepara para roles técnicos en empresas y banca.

Habilidades necesarias (lo que aprenderás):

- Fundamentos de redes y sistemas operativos.

- Criptografía básica y aplicada.

- Detección y respuesta a incidentes (SIEM, IDS/IPS).

- Forense digital y análisis de logs.

- Políticas de seguridad y gestión de riesgos.

Asignaturas típicas a buscar en el pensum:

- Fundamentos de seguridad informática.

- Redes y comunicaciones.

- Programación segura.

- Análisis forense digital.

- Gestión de riesgos y continuidad del negocio.

Salidas laborales y roles relevantes:

- Analista SOC / Analista de seguridad.

- Ingeniero de ciberseguridad.

- Auditor de sistemas.

- Analista forense digital.

Qué puedes hacer desde ya (6 pasos prácticos):

- Aprender los fundamentos de redes (CCNA básico o cursos en Cisco NetAcad).

- Tomar cursos intro de Python y Linux (YouTube, Coursera, plataformas gratuitas).

- Montar un laboratorio casero con máquinas virtuales para practicar (VirtualBox, Kali Linux).

- Crear un proyecto simple: registro y análisis de logs para detectar accesos inusuales (puede ser con Google Sheets al principio).

- Hacer certificaciones iniciales low-cost (CompTIA Security+ o cursos Coursera/EDX).

- Buscar pasantías o proyectos en semilleros del Poli.

Por qué este perfil intervino en el caso: en incidentes como el de Scotiabank, los roles de seguridad identifican accesos indebidos, rastrean movimientos de datos y recomiendan controles técnicos (bloqueos, revocación de accesos, cifrado).

2) Derecho (con foco en Derecho Digital / Protección de Datos / Habeas Data)

Qué aporta: especialistas en normatividad, asesoría para cumplimiento (compliance), gestión de sanciones y defensa de derechos de los titulares de datos. La Ley 1581 y la jurisprudencia muestran la necesidad de abogados que entiendan tecnología y privacidad.

Habilidades necesarias:

- Lectura y aplicación de Ley 1581 y normas relacionadas.

- Interpretación de resoluciones de la SIC.

- Redacción de políticas de privacidad y contratos.

- Manejo de procesos administrativos y acciones de tutela/habeas data.

Asignaturas clave:

- Derecho de las TIC.

- Protección de datos personales.

- Compliance y regulación financiera.

- Derecho penal económico (en casos de filtraciones deliberadas).

Salidas laborales y roles relevantes:

- Abogado especialista en privacidad y datos personales.

- Oficial de cumplimiento (Compliance Officer).

- Asesor legal en banca y fintech.

- Representante ante autoridades regulatorias.

Qué puedes hacer desde ya:

- Leer guías básicas sobre Ley 1581 (texto oficial) y resoluciones de la SIC.

- Tomar cursos intro a derecho digital (MOOCs, canales universitarios).

- Practicar redactando una política de privacidad simple para un club escolar o proyecto.

- Asistir a charlas/webinars sobre privacidad en universidades o firma de abogados.

Rol en el caso: los abogados interpretan la norma, asesoran a la organización para responder, coordinan acciones con la SIC y representan a titulares afectados. En casos de venta de bases de datos pueden iniciar investigaciones y procesos sancionatorios.

3) Administración / Control Interno / Gestión del Riesgo (en empresas y banca)

Qué aporta: perfiles que diseñan procesos, controles internos y gobernanza para limitar la exposición a fugas de datos (segregación de deberes, revisiones de acceso, auditorías internas).

Habilidades necesarias:

- Diseño de procesos seguros.

- Auditoría interna y control operacional.

- Gestión de proveedores y contratación (términos de confidencialidad).

- KPIs y monitorización de riesgo operativo.

Asignaturas clave:

- Control interno y auditoría.

- Gestión de la seguridad y continuidad del negocio.

- Ética empresarial y gobierno corporativo.

Salidas laborales y roles relevantes:

- Analista de control interno.

- Oficial de riesgo operativo.

- Auditor de cumplimiento en bancos.

Qué puedes hacer desde ya:

- Aprender sobre controles básicos: principio de menor privilegio, rotación de contraseñas, doble factor.

- Practicar registrar y mapear procesos en tu colegio o emprendimiento.

- Buscar cursos cortos sobre auditoría y control interno.

Rol en el caso: un buen sistema de control interno reduce la posibilidad de que un empleado acceda, exporte y venda información. También garantiza detección temprana y respuestas coordinadas.

mslegal.com.co

4) Comunicación y Gestión de Crisis / Periodismo

Qué aporta: cuando ocurre una fuga, la comunicación interna y pública determina el impacto reputacional. Comunicadores bien formados manejan canales, mensajes y la relación con clientes y autoridades.

Habilidades necesarias:

- Gestión de crisis y reputación.

- Redacción clara para audiencias diversas.

- Manejo de redes sociales y atención al cliente.

- Coordinación con equipos legales y técnicos.

Asignaturas clave:

- Comunicación estratégica.

- Relaciones públicas.

- Gestión de crisis y storytelling.

Salidas laborales:

- Coordinador de comunicaciones en bancos.

- Jefe de reputación y atención al cliente.

- Responsable de relaciones con medios.

Qué puedes hacer desde ya:

- Crear simulacros de comunicación por crisis en tu colegio (ej.: cómo responder si circula un rumor).

- Aprender a redactar comunicados y FAQs para usuarios.

- Seguir casos reales y estudiar buenos y malos ejemplos.

Rol en el caso: controlan el impacto en clientes, generan mensajes oficiales, ayudan a reducir pánico y guiar acciones de mitigación.

5) Ingeniería Electrónica / Telecomunicaciones y Analítica de Datos

Qué aporta: instrumentación, diseño de sistemas de monitoreo y herramientas para detectar accesos maliciosos o exfiltración de datos; además el manejo y análisis de grandes volúmenes de información (big data) para detectar anomalías.

Habilidades necesarias:

- Sensórica y telemetría.

- Programación y análisis de datos.

- Machine learning aplicado a detección de anomalías.

- Integración de sistemas y telemetría en redes empresariales.

Asignaturas clave:

- Sistemas embebidos y telecomunicaciones.

- Bases de datos y análisis de datos.

- Machine Learning básico y visualización.

Salidas laborales:

- Desarrollador de herramientas de detección.

- Ingeniero de datos / analista de comportamiento.

- Desarrollador de sistemas de alerta temprana.

Qué puedes hacer desde ya:

- Aprender fundamentos de Python y librerías de data analysis (Pandas).

- Hacer proyectos de análisis de logs que detecten patrones.

- Participar en hackathons o retos de detección de fraude.

Rol en el caso: diseñan las herramientas que permiten detectar comportamientos atípicos (descargas masivas, exportaciones repetidas) y automatizar alertas.

¿Cómo se combinan estas carreras en la vida real? un ejemplo práctico (mapa de respuesta a una filtración)

Cuando se detecta o se denuncia una extracción y venta de datos, la respuesta efectiva en una organización suele incluir:

- Detección técnica (Ingeniería de Seguridad / Ingeniería de Datos): identificar origen, logs y exportaciones.

- Cierre y mitigación (TI & Control Interno): revocar accesos, rotar credenciales, aislar cuentas.

- Investigación forense (Seguridad de la Información / Forense Digital): preservar evidencia, trazar rutas de exfiltración.

- Acciones legales (Derecho Digital): reportar a la SIC, preparar defensa o colaboración, notificar titulares.

- Comunicación (Comunicación y Atención al Cliente): emitir comunicados, manejar medios, ofrecer pasos a los clientes (cambiar contraseñas, alertas).

- Revisiones y mejora (Control Interno): auditoría, cambios de políticas, formación al personal.

Este flujo muestra que resolver una crisis no es solo técnico: es multidisciplinario y por eso varias carreras del POLI son clave.

Qué piden las empresas (bancos y fintech) hoy — habilidades concretas que aumentan tu empleabilidad

Basado en vacantes y listados de mercado, estas son las habilidades más solicitadas (prácticas y fáciles de empezar a desarrollar):

- Manejo de Linux y scripting básico (Bash/Python).

- Interpretación de logs y uso básico de herramientas SIEM.

- Conocimientos básicos de criptografía y autenticación.

- Comprensión de normativas (Ley 1581, normativas bancarias).

- Habilidades de comunicación y redacción de incident reports.

- Inglés técnico básico (documentación, cursos, foros).

Plan de acción de 6 meses para un aspirante (16–21) que quiere prepararse ya

Sigue este plan práctico y accionable pensado para jóvenes que aún no entran a la universidad o que están en los primeros semestres:

Mes 1 — Fundamentos

- Curso básico de Python (30 horas) + Linux (comandos básicos).

- Lectura: resumen de Ley 1581 (3 páginas por semana).

Mes 2 — Redes y seguridad

- Curso de redes: conceptos de IP, TCP, puertos (Cisco NetAcad o similar).

- Practicar con máquinas virtuales (Linux + utilidades de red).

Mes 3 — Análisis de logs y proyecto pequeño

- Aprende a generar y parsear logs (con Python).

- Proyecto: crea una hoja de cálculo que marque accesos sospechosos (exporta un CSV de ejemplo y aplica reglas).

Mes 4 — Forense básico y políticas

- Curso introductorio de forense digital.

- Escribe una política de seguridad simple para un proyecto escolar.

Mes 5 — Derecho y cumplimiento (básico)

- Lee casos y guías de la SIC; participa en un webinar sobre protección de datos.

Mes 6 — Portafolio y networking

- Monta un repositorio (GitHub) con tu proyecto de logs, la política escrita y un mini-report.

- Postea en LinkedIn / Instagram (corta explicación en 60s).

- Aplica a semilleros o pasantías en el Poli o empresas locales.

Recursos y cursos recomendados (gratuitos y de pago accesibles)

- Cursos gratuitos: Introducción a Python (Codecademy/Coursera), Linux Essentials (YouTube/Cisco), fundamentos de ciberseguridad (Coursera/IBM).

- Certificaciones iniciales: CompTIA IT Fundamentals, CompTIA Security+ (intro).

- Lectura técnica y legal: Ley 1581 (PDF oficial), resoluciones de la SIC, artículos de El Tiempo y Semana sobre casos recientes.

Cómo detectar señales simples de que una base de datos fue extraída (sin ser un experto)

Si sospechas que hay movimientos anómalos en una base de datos o sistema, pide al equipo de TI que revise estas señales (si eres estudiante, haz el ejercicio en un dataset de prueba):

- Exportaciones masivas fuera de horario normal (descargas nocturnas).

- Transferencias a cuentas de correo no institucional (archivos cifrados enviados a gmail, hotmail).

- Múltiples accesos desde una misma cuenta con IPs diferentes en cortos intervalos.

- Uso de scripts no autorizados para extraer tablas completas.

- Logs con eliminación o manipulación de registros de auditoría.

Si encuentras evidencia, preserva logs (no los borres), toma pantallazos, y notifica al encargado de seguridad o al oficial de cumplimiento (y, si aplicable, a la SIC).

FAQ: preguntas que los jóvenes suelen hacer (respuestas directas)

¿La venta de bases de datos es siempre ilegal?

No necesariamente: la compraventa debe respetar el consentimiento explícito de los titulares y las reglas de tratamiento de datos; muchas operaciones comerciales con datos están reguladas, y el incumplimiento trae sanciones. En Colombia la Ley 1581 regula el tratamiento; la SIC sanciona cuando se vulnera.

Si trabajo en un banco, puedo revisar datos de clientes?

Solo si tienes un rol autorizado y por motivos laborales. El principio de “mínimo privilegio” debe aplicar: solo acceso necesario para tu función. Revisar o exportar datos fuera de autorización es una falta grave.

¿Qué carrera me dará más oportunidades para prevenir estos casos?

Ciberseguridad e Ingeniería de Seguridad de la Información te dan la capacidad técnica; Derecho Digital te da la capacidad legal; Control Interno y Administración te enseñan a diseñar procesos que eviten abusos. Lo ideal es combinar habilidades.

¿Dónde reporto si mis datos fueron filtrados?

Ponte en contacto con la entidad que trató tus datos (p. ej. el banco) y, si no hay respuesta, puedes presentar queja ante la Superintendencia de Industria y Comercio (SIC) en Colombia.

Superintendencia de Industria y Comercio