No caigas en manos de los delincuentes del ciberespacio

02 de Marzo de 2020

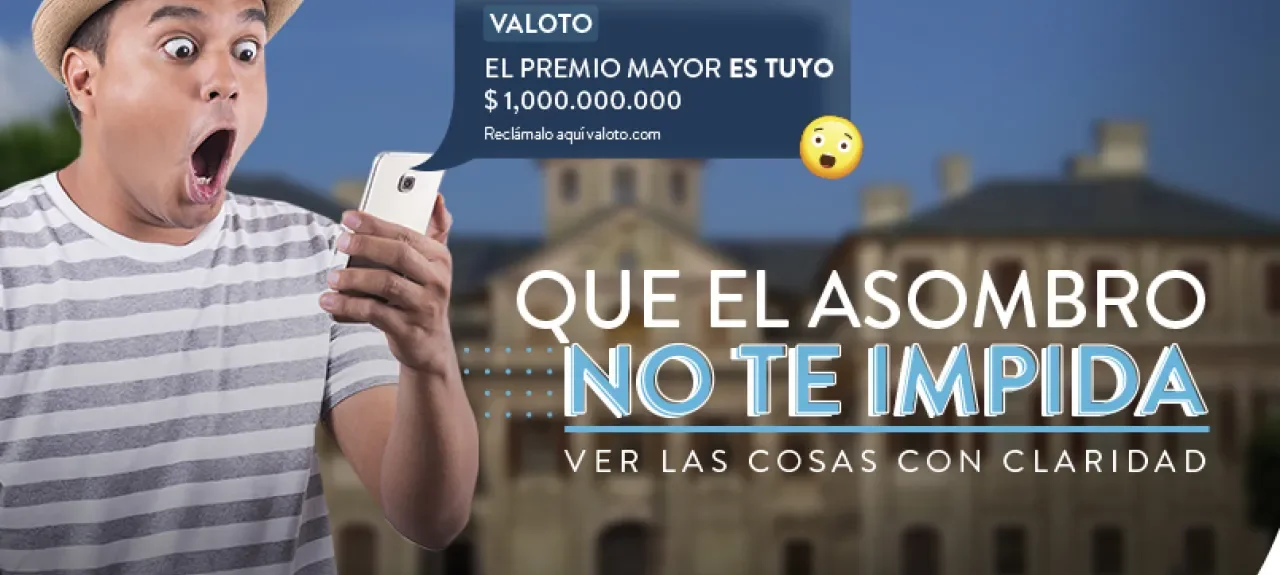

Desde la Gerencia de Tecnologías de la Información y Comunicación queremos que conozcas uno de los ataques informáticos más comunes a partir de la modalidad “phishing” (pesca), para esto las compañías dan aviso constantemente, por medio de campañas que permiten identificar cómo suplantan a entidades legítimas para la captura de datos.

El phishing es el intento de adquirir información confidencial, como nombres de usuario, contraseñas y detalles de las tarjetas de crédito; estos delincuentes cibernéticos suplantan a entidades del Estado, correos, compañías eléctricas, proveedores de telefonía e internet y entidades financieras, entre otras.

En estos casos se pueden ver comprometidas nuestras cuentas, email, página web o redes sociales. Por esto, si recibes comunicaciones de este tipo, ya sea por correo, mensajería instantánea o por teléfono debes tener en cuenta las siguientes recomendaciones:

- Instala un antivirus que incluya funciones de antiphishing para correo y páginas web. Mantenlo activado y actualizado con las firmas al día.

- Actualiza el software de los sistemas y la web en cuanto sepas que hay una actualización. El malware que acompaña al phishing se aprovecha del software desactualizado.

- Si has recibido una comunicación en la que te solicitan de forma inmediata enviar contraseñas u otros datos personales o confidenciales, hacer clic en algún enlace o descargar algún archivo, ¡desconfía y espera! En ningún caso actúes con urgencia ni bajo presión.

- Ante la duda, contacta por otro medio con el remitente y confirma que realmente te ha enviado dicho mensaje.

- Antes de enviar información en respuesta a un correo o llamada, revisa la identidad del remitente si lo reconoces. Si es una web dónde vas a hacer login, comprueba que no es falsa. Mira si tiene certificado https, ábrelo y cerciorate si es realmente la entidad que debería ser (estos organismos utilizan certificados reconocidos). La web que suplanta a otra entidad también puede utilizar https, por ello es necesario que nos familiaricemos con la información que hay en dicho certificado.

- Cuando introducimos datos personales como el correo electrónico en una web, es necesario leer su política de privacidad y Aviso Legal (y las condiciones de contratación en caso de contratos). Aun siendo páginas lícitas, si no comprendemos bien lo que ahí está escrito, podemos estar aceptando que vendan a terceros nuestros datos. Nuestro email podría terminar en manos de ciberdelincuentes que envían correos de phishing.

- Si recibes un mensaje con una URL dónde hacer clic, no te precipites. Pasa el cursor sobre el enlace para comprobar a dónde te lleva. El navegador o el cliente de correo te mostrarán la URL definitiva. Comprueba que es la dirección que corresponde a tu interlocutor real (proveedor). Muchas veces utilizan URL parecidas, en las que hay una letra de más o de menos.

- Desconfía de las URL cortas, pues no podemos comprobar si el destino es legítimo o no. Como norma general las entidades financieras, de suministros (agua, luz, gas, entre otros) y gubernamentales, no harán uso de este tipo de direcciones, precisamente para evitar que puedan ser suplantadas. Puedes instalar algún complemento o plugin para tu navegador que te ayude a expandirlas antes de hacer clic.

- Cuando descargues un documento adjunto de un mensaje y al abrirlo te lance una ventana en la que te pide permiso para habilitar el contenido (como las legítimas de Office), no te confíes. El software que descarga el malware puede estar programado para simular esta ventana y al hacer clic en el botón de “habilitar contenido”, se inicia la descarga de dicho malware. Por eso es una buena medida, habilitar sólo contenido de fuentes confiables.

- Ante la menor sospecha: ¡borra el mensaje o cuelga la llamada!

Por eso desde la Gerencia de Tecnologías e Innovación, queremos informales que contamos con MICROSOFT AUTHENTICATOR, que es un segundo nivel de seguridad para las cuentas de usuario POLI; el cual funciona solicitando un método de comprobación adicional desde tu celular.

Con MICROSOFT AUTHENTICATOR evitaremos que terceros ingresen a nuestras cuentas tenga acceso a nuestros datos, archivos y toda información confidencial; para poder tener más información de uso por favor accede aquí; después del 30 de Julio el ingreso a tu cuenta POLI se realizara con este medio de validación.

Si tienes alguna duda de como usarlo o instalarlo no dudes en contactarnos por la Mesa de Soluciones.

Conoce cómo Proteger tu perfil con Microsoft Authenticator en un solo clic